涉美国、德国、荷兰、法国等 一批境外歹意网址和IP曝光

我国国家网络与信息安全信息通报中心经过支撑单位发现一批境外歹意网址和歹意IP,涉美境外黑客安排使用这些网址和IP继续对我国和其他国家主张网络进犯。国德国荷国这些歹意网址和IP都与特定木马程序或木马程序操控端亲近相关,兰法网络进犯类型包含树立僵尸网络、批境曝光后门使用等,外歹对我国国内联网单位和互联网用户构成严重要挟。意网相关歹意网址和歹意IP归属地首要触及:美国、址和德国、涉美荷兰、国德国荷国法国、兰法瑞士、批境曝光哥伦比亚、外歹新加坡、意网越南。址和首要状况如下:

一、涉美歹意地址信息。

(一)歹意地址:enermax-com.cc。

相关IP地址:198.135.49.79。

归属地:美国/德克萨斯州/达拉斯。

要挟类型:后门。

病毒宗族:RemCos。

描绘:RemCos是一款长途办理工具,可用于创立带有歹意宏的Microsoft Word文档,最新版别的RemCos可以履行键盘记载、截取屏幕截图和盗取暗码等多种歹意活动,进犯者可以使用受感染体系的后门拜访权限搜集灵敏信息并长途操控体系。

(二)歹意地址:vpn.komaru.today。

相关IP地址:178.162.217.107。

归属地:德国/黑森州/美因河畔法兰克福。

要挟类型:僵尸网络。

病毒宗族:MooBot。

描绘:这是一种Mirai僵尸网络的变种,常凭借各种IoT设备缝隙例如CVE-2015-2051、CVE-2018-6530、CVE-2022-26258、CVE-2022-28958等进行侵略,进犯者在成功侵略设备后将下载履行MooBot的二进制文件,从而组成僵尸网络,并主张DDoS(分布式拒绝服务)进犯。

(三)歹意地址:ccn.fdstat.vip。

相关IP地址:176.65.148.180。

归属地:德国。

要挟类型:僵尸网络。

病毒宗族:Mirai。

描绘:这是一种Linux僵尸网络病毒,经过网络下载、缝隙使用、Telnet和SSH暴力破解等办法进行分散,侵略成功后可对方针网络体系主张分布式拒绝服务(DDoS)进犯。

(四)歹意地址:crazydns.bumbleshrimp.com。

相关IP地址:196.251.115.253。

归属地:荷兰/北荷兰省/阿姆斯特丹。

要挟类型:后门。

病毒宗族:NjRAT。

描绘:这是一种由C#编写的长途拜访木马,具有屏幕监控、键盘记载、暗码盗取、文件办理(上传、下载、删去、重命名文件)、进程办理(发动或停止进程)、长途激活摄像头、交互式 Shell(长途指令履行)、拜访特定 URL 及其它多种歹意操控功用,一般经过移动存储介质感染、网络垂钓邮件或歹意链接进行传达,用于不合法监控、数据盗取和长途操控受害者计算机。

(五)歹意地址:nanotism.nolanwh.cf。

相关IP地址:2.4.130.229。

归属地:法国/新阿基坦大区/蒙莫里永。

要挟类型:后门。

病毒宗族:Nanocore。

描绘:这是一种长途拜访木马,首要用于间谍活动和体系长途操控。进犯者取得感染病毒的主机拜访权限,可以录制音频和视频、键盘记载、搜集凭证和个人信息、操作文件和注册表、下载和履行其它歹意软件负载等。Nanocore还支撑插件,经过带歹意附件的垃圾邮件分发可以扩展完成各种歹意功用,比方发掘加密钱银,勒索软件进犯等。

(六)歹意地址:gotoaa.sytes.net。

相关IP地址:46.19.141.202。

归属地:瑞士/苏黎世州/苏黎世。

要挟类型:后门。

病毒宗族:AsyncRAT。

描绘:这是一种选用C#言语编写的后门,首要包含屏幕监控、键盘记载、暗码获取、文件盗取、进程办理、开关摄像头、交互式SHELL,以及拜访特定URL等功用。传达首要经过移动介质、网络垂钓等办法,现已发现多个相关变种,部分变种首要针对民生范畴的联网体系。

(七)歹意地址:rcdoncu1905.duckdns.org。

相关IP地址:181.131.216.154。

归属地:哥伦比亚/塞萨尔/巴耶杜帕尔。

要挟类型:后门。

病毒宗族:RemCos。

描绘:RemCos是一款长途办理工具,可用于创立带有歹意宏的Microsoft Word文档,最新版别的RemCos可以履行多种歹意活动,包含键盘记载、截取屏幕截图和盗取暗码。进犯者可以使用受感染体系的后门拜访权限搜集灵敏信息并长途操控体系。

(八)歹意地址:1000gbps.duckdns.org。

相关IP地址:192.250.228.95。

归属地:新加坡/新加坡/新加坡。

要挟类型:僵尸网络。

病毒宗族:Mirai。

描绘:这是一种Linux僵尸网络病毒,经过网络下载、缝隙使用、Telnet和SSH暴力破解等办法进行分散,侵略成功后可对方针网络体系主张分布式拒绝服务(DDoS)进犯。

(九)歹意地址:nnbotnet.duckdns.org。

相关IP地址:161.248.238.54。

归属地:越南。

要挟类型:僵尸网络。

病毒宗族:MooBot。

描绘:这是一种Mirai僵尸网络的变种,常凭借各种IoT设备缝隙例如CVE-2015-2051、CVE-2018-6530、CVE-2022-26258、CVE-2022-28958等进行侵略,进犯者在成功侵略设备后将下载履行MooBot的二进制文件,从而组成僵尸网络,并主张DDoS(分布式拒绝服务)进犯。

(十)歹意地址:traxanhc2.duckdns.org。

相关IP地址:160.187.246.174。

归属地:越南/清化省。

要挟类型:僵尸网络。

病毒宗族:Mirai。

描绘:这是一种Linux僵尸网络病毒,经过网络下载、缝隙使用、Telnet和SSH暴力破解等办法进行分散,侵略成功后可对方针网络体系主张分布式拒绝服务(DDoS)进犯。

二、排查办法。

(一)具体检查剖析浏览器记载以及网络设备中近期流量和DNS恳求记载,检查是否有以上歹意地址衔接记载,如有条件可提取源IP、设备信息、衔接时间等信息进行深入剖析。 (二)在本单位使用体系中布置网络流量检测设备进行流量数据剖析,追寻与上述网址和IP主张通讯的设备网上活动痕迹。 (三)假如可以成功定位到遭受进犯的联网设备,可自动对这些设备进行勘验取证,从而安排技能剖析。

三、处置主张。

(一)对一切经过交际途径或电子邮件途径接纳的文件和链接坚持高度警觉,要点重视其间来历不知道或不可信的状况,不要容易信赖或翻开相关文件。 (二)及时在要挟情报产品或网络出口防护设备中更新规矩,坚决阻拦以上歹意网址和歹意IP的拜访。 (三)向公安机关及时陈述,合作展开现场调查和技能溯源。

(来历:国家网络安全通报中心)。

(责任编辑:热点)

-

中新网北京4月11日电 日内瓦音讯:联合国难民署11日表明,本年1月和2月期间,约有484名苏丹难民抵达欧洲,较去年同期增加38%;约937名苏丹难民在海上获救或被阻拦,这一数字是去年同期的两倍多。

...[详细]

中新网北京4月11日电 日内瓦音讯:联合国难民署11日表明,本年1月和2月期间,约有484名苏丹难民抵达欧洲,较去年同期增加38%;约937名苏丹难民在海上获救或被阻拦,这一数字是去年同期的两倍多。

...[详细]

-

5月26日上午9:58,跟着最终一根索股的成功架起,标志着由湖北交投集团出资、中交二航局承建的燕矶长江大桥顺利完结主缆架起,为后续钢桁梁吊装、主桥合龙等要害节点奠定了坚实基础。5月26日,工程建设者在

...[详细]

5月26日上午9:58,跟着最终一根索股的成功架起,标志着由湖北交投集团出资、中交二航局承建的燕矶长江大桥顺利完结主缆架起,为后续钢桁梁吊装、主桥合龙等要害节点奠定了坚实基础。5月26日,工程建设者在

...[详细]

-

中新社北京5月26日电 加拉加斯音讯:委内瑞拉国家推举委员会发布开始计票成果显现,委内瑞拉执政党竞选联盟当地时间25日在议会及区域推举中取胜。据委内瑞拉通讯社、“委内瑞拉剖析”新闻网报导,委内瑞拉全

...[详细]

中新社北京5月26日电 加拉加斯音讯:委内瑞拉国家推举委员会发布开始计票成果显现,委内瑞拉执政党竞选联盟当地时间25日在议会及区域推举中取胜。据委内瑞拉通讯社、“委内瑞拉剖析”新闻网报导,委内瑞拉全

...[详细]

-

央视网音讯:2009年1月1日,我国广西南宁站与越南河内嘉林站间的世界旅客列车开行,2020年2月初列车暂时停运。5月25日,跟着T8701次列车从南宁站始发前往越南河内,中越世界联运旅客列车康复开行

...[详细]

央视网音讯:2009年1月1日,我国广西南宁站与越南河内嘉林站间的世界旅客列车开行,2020年2月初列车暂时停运。5月25日,跟着T8701次列车从南宁站始发前往越南河内,中越世界联运旅客列车康复开行

...[详细]

-

荆楚网湖北日报网)讯通讯员 代蓓蕾)4月10日,荆门市消防救援支队漳河新区大队联合新区社会事务局对辖区养老服务机构展开消防安全专项查看。查看现场。通讯员 供图。查看组一行要点对养老服务机构的消防设施设

...[详细]

荆楚网湖北日报网)讯通讯员 代蓓蕾)4月10日,荆门市消防救援支队漳河新区大队联合新区社会事务局对辖区养老服务机构展开消防安全专项查看。查看现场。通讯员 供图。查看组一行要点对养老服务机构的消防设施设

...[详细]

-

极目新闻记者 张奇。据江苏地震台网正式测定:2025年5月26日7时15分在江苏省南通市通州区北纬32.11度,东经121.11度)产生2.0级地震,震源深度12公里。地震产生后,震情引发重视。截图自

...[详细]

极目新闻记者 张奇。据江苏地震台网正式测定:2025年5月26日7时15分在江苏省南通市通州区北纬32.11度,东经121.11度)产生2.0级地震,震源深度12公里。地震产生后,震情引发重视。截图自

...[详细]

-

上星期世界金价上涨,涨幅超5%,创下六周来最大单周涨幅。特朗普近期再次要挟加征关税,令世界贸易紧张局势恶化,投资者避险心情升温,加上美元走软推进金价上星期走高,世界金价全周累计上涨5.6%,创下六周来

...[详细]

上星期世界金价上涨,涨幅超5%,创下六周来最大单周涨幅。特朗普近期再次要挟加征关税,令世界贸易紧张局势恶化,投资者避险心情升温,加上美元走软推进金价上星期走高,世界金价全周累计上涨5.6%,创下六周来

...[详细]

-

荆楚网湖北日报网)讯通讯员 赵继、徐潇)5月24日,民盟荆门市直属同心支部、钟祥市民政局、市妇联和爱华社工联合举办了“钟心护佑·与你童行”黄丝带帮扶六一窘境儿童活动,为孩子们提早送去节日的祝愿与关爱。

...[详细]

荆楚网湖北日报网)讯通讯员 赵继、徐潇)5月24日,民盟荆门市直属同心支部、钟祥市民政局、市妇联和爱华社工联合举办了“钟心护佑·与你童行”黄丝带帮扶六一窘境儿童活动,为孩子们提早送去节日的祝愿与关爱。

...[详细]

-

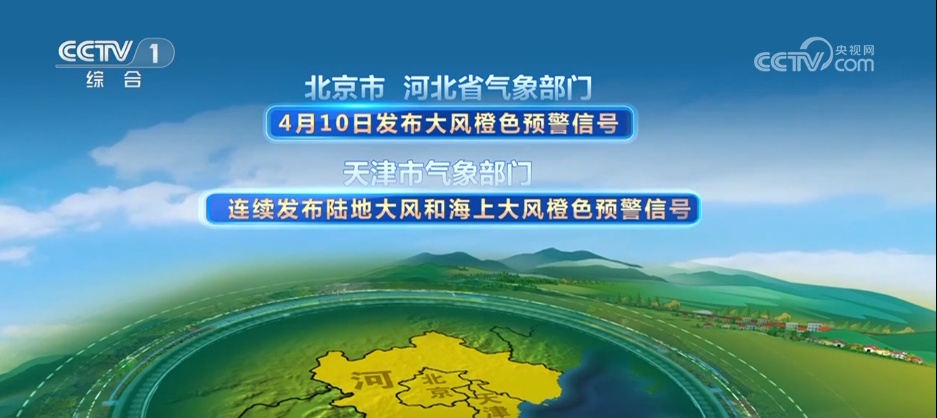

央视网音讯:针对行将到来的劲风气候,要怎么防备晦气影响?不同的预警信号又该怎么解读?来看新闻提示。京津冀三地发布劲风橙色预警信号。北京市、河北省气候部分4月10日发布劲风橙色预警信号 ,天津市气候部分

...[详细]

央视网音讯:针对行将到来的劲风气候,要怎么防备晦气影响?不同的预警信号又该怎么解读?来看新闻提示。京津冀三地发布劲风橙色预警信号。北京市、河北省气候部分4月10日发布劲风橙色预警信号 ,天津市气候部分

...[详细]

-

消除“买外国媳妇”错误思想 我驻孟加拉国使馆提示:恪守涉外婚姻法律法规

央视网音讯。:我国驻孟加拉国使馆提示我国公民,严格遵守涉外婚姻法令法规,远离不合法中介,不要轻信各类短视频渠道跨国相亲、婚恋宣扬,消除“买外国媳妇”的错误思想,慎重赴孟娶妻。一、依据我国法令,任何婚介

...[详细]

央视网音讯。:我国驻孟加拉国使馆提示我国公民,严格遵守涉外婚姻法令法规,远离不合法中介,不要轻信各类短视频渠道跨国相亲、婚恋宣扬,消除“买外国媳妇”的错误思想,慎重赴孟娶妻。一、依据我国法令,任何婚介

...[详细]

非盟:美关税方针严峻冲击非洲国家

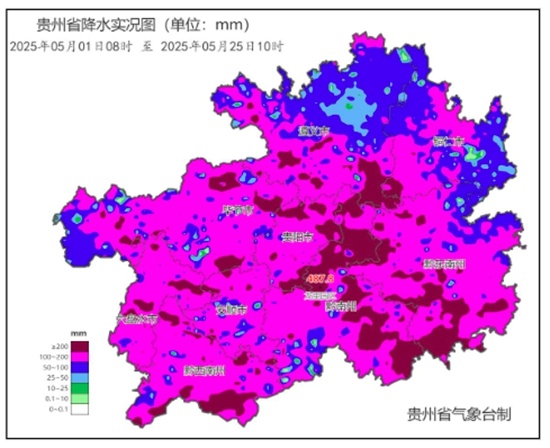

非盟:美关税方针严峻冲击非洲国家 贵州明日起迎新一轮强降雨局地有暴雨 需警觉降雨叠加致灾

贵州明日起迎新一轮强降雨局地有暴雨 需警觉降雨叠加致灾 点着科技愿望!CMG国际机器人大赛圆满闭幕

点着科技愿望!CMG国际机器人大赛圆满闭幕 瑞士阿尔卑斯山6人罹难

瑞士阿尔卑斯山6人罹难 黄冈市中心医院临床要点(建造)专科增至34个

黄冈市中心医院临床要点(建造)专科增至34个